Los cambios obligatorios de contraseña de forma regular están arraigados en la cultura de muchas organizaciones. Esta práctica honrada de tiempo es defendida por los defensores como una primera línea de defensa necesaria contra la pérdida de contraseñas.

Sin embargo, ¿sigue siendo décadas relevantes después de su publicación? Para comenzar, es fundamental comprender por qué las políticas de vencimiento de la contraseña se hicieron populares. La mayoría de las empresas requieren cambios de contraseña cada 30 o 90 días.

Esto se deriva del contexto histórico de los hashes de contraseñas más simples que fueron relativamente fáciles de romper. Cuando un atacante podría descifrar una contraseña en cuestión de meses, los profesionales de seguridad argumentaron que los cambios realizados durante ese período de tiempo ayudarían a mantener a los usuarios a salvo. El modelo de amenaza de hoy parece ser bastante diferente.

Las contraseñas de craqueo encriptadas con mecanismos de hashing modernos podrían tomar miles de millones de años. Hoy en día, los delincuentes recopilan contraseñas de maneras que ponen el énfasis en usted, el usuario, en lugar del servicio que los almacena. Los ataques de Phishing y Ingeniería Social, así como ataques de diccionarios coordinados que utilizan listas de contraseñas conocidas, plantean los mayores riesgos.

¿Qué problema tiene la dirección de vencimiento de la contraseña?

Estas listas se compilaron después de las violaciones de datos anteriores. La caducidad de la contraseña ya no resuelve el problema para el que fue diseñado.

Los compromisos se producen en cuestión de segundos. Para cuando cambie su contraseña, los atacantes casi seguramente se habrán desaparecido.

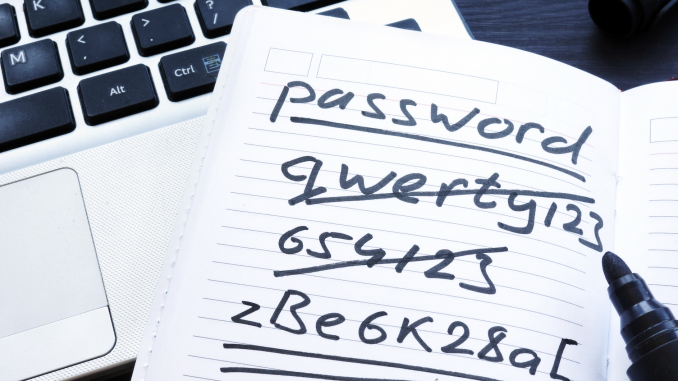

Los usuarios frecuentemente expresan frustración con los cambios de contraseña forzada. Pueden sentirse tentados a elegir una serie de contraseñas cortas y memorizadas fácilmente.

Los problemas de vencimiento de la contraseña

Ciertos usuarios anotarán sus contraseñas, exponiéndolas a comprometerse, ya sea en un archivo de texto o en una nota posterior a la escritorio. Según la investigación realizada en la Universidad de Carolina del Norte, un atacante con acceso a las contraseñas anteriores de un usuario puede determinar la contraseña actual del usuario en menos de tres segundos en el 41% de los casos. Esto demuestra inequívocamente que muchos usuarios hacen solo cambios menores en sus contraseñas en el intervalo requerido.

Las expiraciones de contraseña están destinadas a evitar que un atacante obtenga acceso a un sistema comprometido durante un período prolongado de tiempo. En el paisaje alterado de hoy, un intruso ya puede tener acceso persistente en el momento en que se roba la lista de contraseñas.

Al instalar un registrador de claves u otro malware similar, usted niega inmediatamente a todos los beneficios de vencimiento de la contraseña. Finalmente, los probadores de lápices profesionales han declarado que no están obligados por una política de caducidad de contraseña.

La marea se está volviendo contra el cambio de contraseña

Con frecuencia, las políticas se defienden contra las amenazas que no pueden esperar contener. Los cambios regulares de contraseña deben considerarse como una forma de alentar a los usuarios a mantener la seguridad en la era moderna.

En la práctica, tampoco es adecuado para esto, ya que introduce un inconveniente que los usuarios buscarán evitar. Relacionado: Cómo defender su organización contra los ataques de contraseña del diccionario Estos factores combinados han asistido a varias organizaciones prominentes en los últimos años para oponerse a las políticas de cambio de contraseña. Desde el National Cyber \u200b\u200bSecurity Center (NCSC) del Reino Unido hasta la línea de base de seguridad de Windows de Microsoft, la práctica una vez-ubicua ha abandonado el favor.

El NCSC explicado en una publicación de blog de 2016 que las expiraciones imponen un «costo de usabilidad» en los usuarios que superan los beneficios de seguridad ya dudosos: es uno de esos escenarios de seguridad ilógicos; Cuanto más frecuentemente los usuarios se ven obligados a cambiar sus contraseñas, mayor será su vulnerabilidad general para atacar. Lo que pareció ser perfectamente racional y consejos bien establecidos no se siente a un análisis riguroso y completo del sistema.

¿Qué debes usar en su lugar?

La fatiga de la contraseña es más probable que erosione la postura de seguridad general de una organización, ya que los usuarios elegirán contraseñas menos seguras y se volverán complacientes frente a las amenazas continuas. Una política de vencimiento de la contraseña no disuadirá a los atacantes: la información se roba en un instante, generalmente bien antes de que un cambio de contraseña programado pueda mitigar el impacto. Los administradores del sistema continúan teniendo varias herramientas a su disposición para salvaguardar a sus organizaciones.

Entre las opciones disponibles, la educación puede ser una de las estrategias a largo plazo más efectivas. Explique a los usuarios los peligros de usar contraseñas débiles para alentarlas a usar las más fuertes.

Además, debe emplear una estrategia de autenticación multifactor. Al incluir una aplicación de autenticación en la ecuación, se evita que los atacantes usen contraseñas robadas.

Esto no fue posible antes de la adopción generalizada de las políticas de vencimiento de la contraseña. Si continúa exigiendo cambios regulares de contraseña, o si su industria ha promulgado una legislación que los requiera, busque formas de ayudar a sus usuarios. Al proporcionar un software de administración de contraseña aprobados, los usuarios podrán generar y almacenar contraseñas seguras sin tener que recurrir a frases simples garabateadas en papel de desecho.

Eliminar la caducidad de la contraseña no requiere la abolición de todos los mecanismos de control de contraseña. Aún puede imponer un requisito mínimo de longitud y complejidad para alentar a los usuarios a hacer elecciones de sonido.